قرصنة الوحدة الالكترونية “حزب الله” لشركات الاتصالات ومزودي خدمات الانترنت

تم ربط مصدر تهديد تابع لحزب الله يُعرف باسم مجموعة “الأرز اللبناني” بتدخلات حصلت على مشغلي الاتصالات ومقدمي خدمات الإنترنت

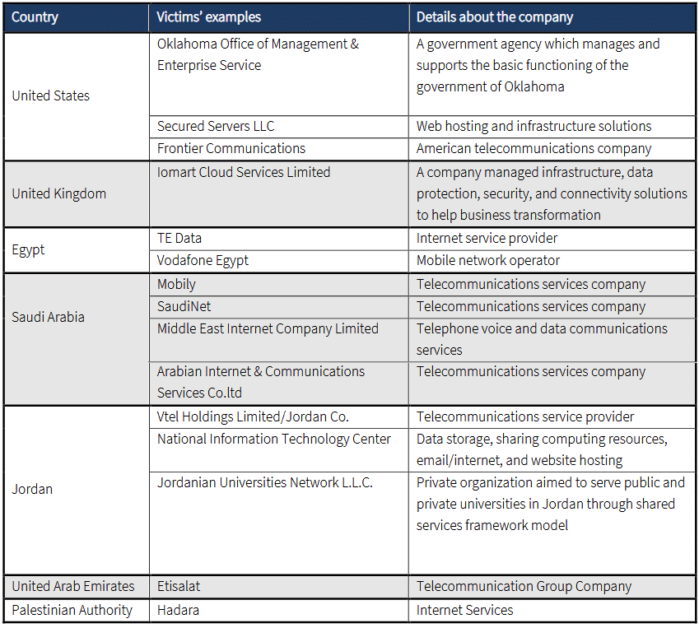

في الولايات المتحدة والمملكة المتحدة وإسرائيل ومصر والمملكة العربية السعودية ولبنان والأردن والسلطة الفلسطينية والإمارات العربية المتحدة.

وقد استمرت حملة القرصنة لمدة عام وبدأت في أوائل عام 2020 واكتشفتها شركة الأمن السيبراني الإسرائيلية “ClearSky”.

وفي تقرير نُشر اليوم، قالت الشركة الأمنية الإسرائيلية إنها حددت ما لا يقل عن 250 خادمًا

على شبكة الإنترنت ، قد تم اختراقها من قبل مجموعة “الأرز اللبناني“.

وقالت “ClearSky” اليوم: يبدو أن الهجمات كانت تهدف إلى جمع معلومات استخبارية وسرقة قواعد بيانات الشركة ،

التي تحتوي على بيانات حساسة.

وأضافت الشركة أنه في حالة شركات الاتصالات، يمكن الافتراض أنه تم الوصول إلى قواعد البيانات ،

التي تحتوي على سجلات المكالمات والبيانات الخاصة للعملاء. الهجمات استهدفت خوادم Atlassian و Oracle القديمة.

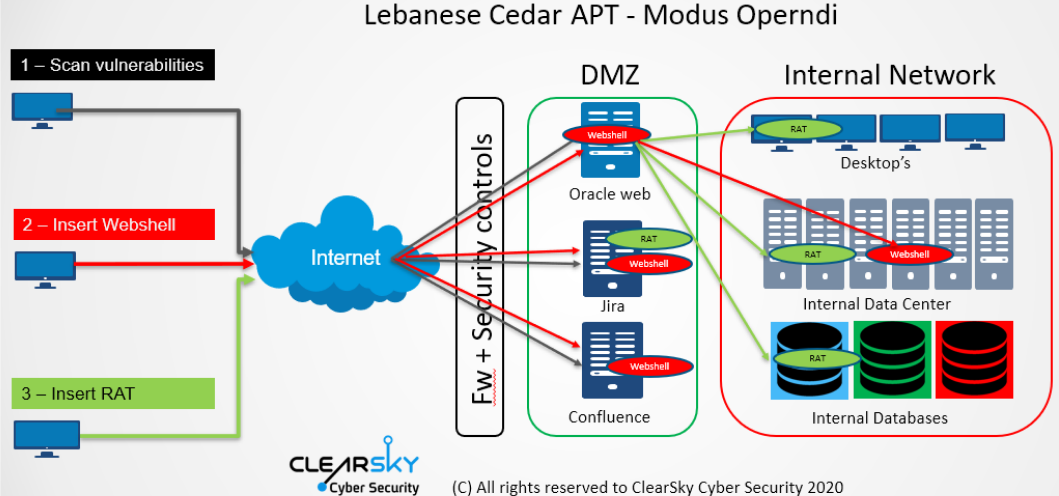

وقال باحثو “ClearSky” إن الهجمات اتبعت نمطا بسيطا، فقد استخدم مشغلو “الأرز اللبناني”

أدوات اختراق مفتوحة المصدر لمسح الإنترنت بحثًا عن خوادم Atlassian و Oracle غير المصححة،

وبعد ذلك قاموا باستغلال ثغرات للوصول إلى الخادم وتثبيت برمجيات ويب خبيثة للوصول إليها في المستقبل.

ثم استخدمت الجماعة المرتبطة بحزب الله هذه البرمجيات لشن هجمات على الشبكة الداخلية للشركة، حيث سربوا منها وثائق خاصة.

استهداف نقاط ضعف (ثغرات)

بالنسبة لهجماتهم على الخوادم ، قالت “ClearSky” إن المتسللين استخدموا نقاط ضعف مثل:

- CVE-2019-3396 in Atlassian Confluence

- CVE-2019-11581 in Atlassian Jira

- CVE-2012-3152 in Oracle Fusion

وبمجرد وصولهم إلى هذه الأنظمة، نشر المهاجمون برمجيات الويب الخبيثة،

مثل (ASPXSpy) و(Caterpillar 2) و(Mamad Warning) وأداة مفتوحة المصدر تسمى (متصفح ملفات JSP) والتي يمكن أن تعمل أيضًا كبرمجية خبيثة.

كما قام المهاجمون بنشر أداة اكثر قوة على الشبكات الداخلية تسمى (Explosive remote access trojan – RAT)،

وهي أداة متخصصة في استخراج البيانات والتي استخدموها أيضًا في الماضي.

وقالت “ClearSky” إنهم كانوا قادرين على ربط الهجمات بالوحدة الإلكترونية التابعة لحزب الله

لأن الـ (Explosive RAT) أداة تستخدم حتى الآن حصريًا من قبل مجموعة “الأرز اللبناني”.

بعض أسماء الضحايا نشرت بشكل علني.

علاوة على ذلك، قال الباحثون أيضًا إن المهاجمين ارتكبوا أخطاء في عملياتهم وغالبًا ما أعادوا استخدام الملفات بين عمليات القرصنة،

وقد سمح ذلك لـ “ClearSky” بتتبع الهجمات في جميع أنحاء العالم وربطها بالمجموعة.

وقالت “ClearSky”: مكنتنا العملية من تمييز أهداف مجموعة “الأرز اللبناني” وتصنيفها على أساس القطاع وبلد المنشأ.

وقد حددنا 254 خادمًا مصابًا في جميع أنحاء العالم، 135 منهم شاركوا نفس المشكلة مثل الملفات التي حددناها في شبكات الضحايا أثناء التحقيق.

بناءً على عمليات المسح هذه، فيما يلي قائمة ببعض الضحايا المعروفين للمجموعة، بما في ذلك فودافون مصر، وشركة الاتصالات الإماراتية،

وشركة سعودي نت في المملكة العربية السعودية، وفرونتير كوميونيكيشنز في الولايات المتحدة.

للحصول على مؤشرات الاختراق والمزيد من التفاصيل الفنية حول الهجمات،

يحتوي هذا الملف (PDF) على بيانات إضافية، وهو تقرير لـ “ClearSky” عن مجموعة “الأرز اللبناني”.